Wszyscy padają ofiarą tego przerażająco skutecznego oszustwa związanego z Gmailem

Oto, co musisz wiedzieć.

Artykuł pierwotnie ukazał się Fortuna.

Badacze bezpieczeństwa wykryli oszustwo związane z wyłudzaniem informacji, które było bardzo skuteczne Google Klienci Gmaila ujawniają swoje dane logowania. Program, który zyskał popularność w ciągu ostatnich kilku miesięcy i podobno dotarł do innych usług e-mail, obejmuje sprytną sztuczkę, która może być trudna do wykrycia.

Badacze z WordFence, zespołu, który tworzy popularne narzędzie bezpieczeństwa dla witryny blogowej WordPress, ostrzeżony przed atakiem w ostatnim poście na blogu, zauważając, że „ma duży wpływ, nawet na doświadczonych użytkowników technicznych”. (Zobacz tych ludzi, których kontabyliukierunkowane.)

Oto jak działa wrzeciono. Atakujący, zwykle zamaskowany jako zaufany kontakt, wysyła potencjalnie ofiarę e-mail z pułapką. Do wiadomości e-mail dołączony jest zwykły załącznik, powiedzmy dokument PDF. Nic pozornie nietypowego.

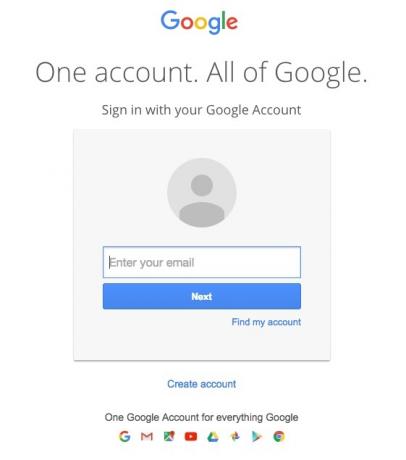

Ale załącznik jest tak naprawdę osadzonym obrazem, który został stworzony tak, aby wyglądał jak plik PDF. Zamiast ujawniać podgląd dokumentu po kliknięciu, ten osadzony obraz prowadzi do fałszywej strony logowania Google. I tutaj oszustwo staje się naprawdę przebiegłe.

To jest najbliższe zakochanie się w ataku phishingowym w Gmailu. Gdyby nie mój ekran o wysokiej rozdzielczości DPI, zamazywał obraz… pic.twitter.com/MizEWYksBh

- Tom Scott (@tomscott) 23 grudnia 2016 r

Wszystko na tej stronie logowania wygląda autentycznie: logo Google, pola nazwy użytkownika i hasła, slogan („Jedno konto. Wszystkie Google. ”). Według wszelkich wskazówek strona jest faksem prawdziwej rzeczy. Z wyjątkiem jednej wskazówki: paska adresu przeglądarki.

Nawet tam łatwo przeoczyć wskazówkę. Tekst nadal zawiera „ https://accounts.google.com,” adres URL, który wydaje się uzasadniony. Jest jednak problem; ten adres URL poprzedza przedrostek „data: text / html”.

W rzeczywistości tekst na pasku adresu to tak zwany „identyfikator URI danych”, a nie adres URL. Identyfikator URI danych osadza plik, a adres URL identyfikuje lokalizację strony w sieci. Jeśli pomniejszysz pasek adresu, znajdziesz długi ciąg znaków - skrypt, który wyświetla plik zaprojektowany tak, aby wyglądał jak strona logowania Gmaila. To jest pułapka.

Gdy tylko osoba wpisze w pole swoją nazwę użytkownika i hasło, osoby atakujące przechwytują informacje. Co gorsza, po uzyskaniu dostępu do skrzynki odbiorczej osoby natychmiast rozpoznają zainfekowane konto i przygotowują się do kolejnego bombardowania. Znajdują przeszłe e-maile i załączniki, tworzą wersje z obrazkami, podbijają wiarygodne wiersze tematyczne, a następnie celują w kontakty danej osoby.

I tak trwa błędne koło porwań.

Użytkownicy przeglądarki Google Chrome mogą się zabezpieczyć, sprawdzając pasek adresu i upewniając się, że zielony symbol kłódki pojawia się przed wprowadzeniem danych osobowych do witryny. Ponieważ wiadomo, że oszuści tworzą chroniące przed HTTPS witryny phishingowe, które również wyświetlają zieloną blokadę, tak jest ważne również, aby upewnić się, że pojawia się obok odpowiedniego, zamierzonego adresu URL - bez poprzedzających go śmiesznych interesów to.

Ponadto ludzie powinni dodać uwierzytelnianie dwuetapowe, dodatkową warstwę zabezpieczeń, która może pomóc w zapobieganiu przejmowaniu kont. Eksperci zalecają użycie dedykowany token bezpieczeństwa także.

Rzecznik Google potwierdził oszustwo w e-mailu i skierował go Fortuna do oświadczenia:

Jesteśmy świadomi tego problemu i nadal wzmacniamy naszą obronę przed nim. Pomagamy chronić użytkowników przed atakami phishingowymi na różne sposoby, w tym: wykrywanie wiadomości phishingowych na podstawie uczenia maszynowego, Ostrzeżenia Bezpiecznego przeglądania, które powiadamiają użytkowników o niebezpiecznych linkach w wiadomościach e-mail i przeglądarkach, zapobiegając podejrzanemu logowaniu się na konto i więcej. Użytkownicy mogą również aktywować weryfikację dwuetapową w celu dodatkowej ochrony konta.

Uważaj.